12 cose che dovreste sapere su keylogger

2015-10-16

Keylogger è un software o hardware che registra le attività degli utenti - battiture, movimenti del mouse e clic, eccCosa 1

L'idea principale keylogger e lo scopo è quello di applicare in due eventuali collegamenti nel circuito di segnale dalla chiave premendo per la visualizzazione sullo schermo - questo può essere hardware "bug" nella tastiera stessa, nel cavo o in unità di sistema del computer, il video la sorveglianza, le richieste di input-output intercettazione, la sostituzione del driver della tastiera di sistema, driver di filtri pila agli ioni di tastiera, le funzioni del kernel intercettazione da parte di qualsiasi metodo (modificando gli indirizzi in tabelle di sistema, codice funzione tranciati, ecc), le funzioni DLL intercettazione in modalità utente e, infine, , inchiesta tastiera utilizzando tipico modo documentato.

Cosa 2

Ma la pratica dimostra che il metodo più difficile è utilizzato, meno è probabile il suo utilizzo in una diffusa Troia malware e più probabile il suo utilizzo in Trojan obiettivo di rubare informazioni aziendali, personali, finanziari e confidenziale.

Cosa 3

Tipi di informazioni che possono essere controllati

battiture

movimento del mouse e click

data e ora di pressatura

Inoltre, ci possono essere le immagini di periodici (a volte - il video a schermo) e la copia dei dati dagli appunti.

Classificazione

Cosa 4

Per tipo

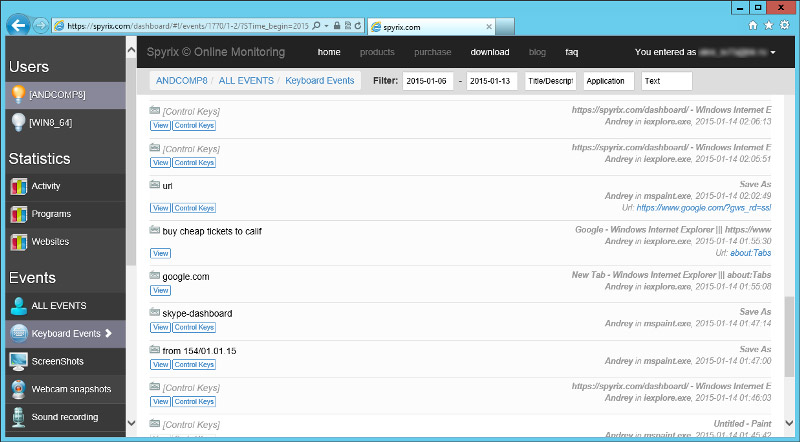

Keylogger programma appartengono al gruppo di prodotti software che controllano l'attività degli utenti su PC. Inizialmente i prodotti software di questo tipo sono stati destinati esclusivamente per la registrazione di informazioni sulle combinazioni di tasti, incluse quelle di sistema, per speciale file di log che più tardi è stato studiato da una persona che ha installato questo programma. Log-file può essere inviato a un disco di rete, server FTP in Internet, tramite e-mail, ecc

Al giorno d'oggi i prodotti software, mantenuto questo nome, eseguire molte funzioni aggiuntive - l'intercettazione di dati di Windows, click del mouse, appunti, rendendo screenshot dello schermo e finestre attive, mantenendo i record di tutte le ricevute e inviato e-mail, il monitoraggio dell'attività file e lavorare con registro del sistema, compiti record inviato alla stampante, intercettazione del suono dal microfono e video dal webcam, collegata al PC, etc.

Keylogger hardware sono dispositivi miniaturizzati che possono essere installati tra una tastiera e un computer o all'interno della tastiera. Registrano tutte le battiture della tastiera. Processo di registrazione è assolutamente invisibile per l'utente finale. Keylogger hardware non richiedono l'installazione di un'applicazione sul computer per intercettare con successo tutte le battiture. Quando un hardware keylogger è montato, non importa se il computer è acceso o spento.

Tempo del suo lavoro non è limitato, in quanto non richiede fonte di energia supplementare per il suo funzionamento. Capacità di memoria non volatile interna di tali dispositivi permette di registrare fino a 20 milioni di battute con il supporto Unicode.

Questi dispositivi possono essere realizzati in qualsiasi forma, in modo che anche un esperto a volte è in grado di determinare la loro presenza durante l'audit informazioni.

A seconda del luogo di installazione, keylogger sono suddivisi in interni ed esterni.

Keylogger acustiche sono dispositivi hardware che prima registrare i suoni, creati dall'utente premendo i tasti della tastiera e quindi analizzare questi suoni e convertirli in formato di testo

Cosa 5

Con file di log posizione di archiviazione

HDD

RAM

registro di sistema

rete locale

server remoto

piattaforma cloud-based, il più popolare programma-keylogger è Spyrix keylogger, maggiori informazioni qui

Cosa 6

Con il metodo log-file invio

FTP o HTTP (nella rete Internet o locale)

Qualsiasi variante di connessione wireless (banda radio, IrDA, Bluetooth, Wi-Fi, e le altre varianti per dispositivi nelle immediate vicinanze o nei sistemi avanzati, per superare il gap d'aria e perdite di dati dai sistemi fisici isolati)

Cosa 7

Con il metodo di utilizzo

Solo il metodo di utilizzo keylogger (inclusi hardware o prodotti software con un keylogger come modulo) consente di vedere la distinzione tra il controllo di sicurezza e di violazione della sicurezza.

L'uso non autorizzato - installazione keylogger (compresi hardware o software prodotti con un keylogger come modulo) avviene senza la conoscenza del proprietario del sistema automatico di (amministratore di sicurezza) o il proprietario di un determinato PC.

Keylogger non autorizzati (software o hardware) si chiamano spyware o spy gadget.

L'uso non autorizzato è di solito associata con attività illegali. In generale, spyware installato illegalmente hanno la capacità di configurazione e ottenere i file eseguibili pronti che non visualizza alcun messaggio e non crea finestre sullo schermo durante l'installazione, e hanno anche le risorse built-in per la consegna e l'installazione remota di modulo configurato per l'utente del di computer, che è il processo di installazione avviene senza accesso fisico diretto al PC dell'utente e spesso non richiede diritti di amministratore di sistema.

Uso autorizzato - installazione keylogger (compresi hardware o software prodotti con un keylogger come modulo) avviene con la conoscenza del proprietario del sistema automatico di (amministratore di sicurezza) o il proprietario di un determinato PC.

In generale, il software legalmente installato richiede l'accesso fisico al PC e amministratore diritti utente per la configurazione e l'installazione.

Cosa 8

Includendo le basi di firma

Firme di keylogger noti sono già inclusi alle basi firma del famoso anti-spyware e sviluppatori di software antivirus

Keylogger sconosciuti, che non hanno le loro firme in basi, sono spesso non inclusi lì per diversi motivi:

keylogger (moduli), sviluppato sotto la protezione di varie agenzie governative;

keylogger (moduli) che possono essere creati dagli sviluppatori di vari sistemi operativi closed-source e essere inclusi nel kernel del sistema.

keylogger sviluppati in edizione limitata (spesso in una o più copie) per un fine particolare legati al furto di informazioni critiche dal PC dell'utente (ad esempio, software utilizzato da frodi professionali). Tale spyware può implicare un po 'cambiato i codici open-source di keylogger, prese da Internet, e essere compilati da una frode se stesso, che permette di cambiare la firma di un keylogger;

commerciale, soprattutto incluso come moduli al software aziendale che sono molto raramente aggiunti alle basi firma di famosi sviluppatori di software antispyware e antivirus. Ciò porta ad una situazione in cui la versione completamente funzionale del software pubblicato da una frode in Internet viene convertito nel spyware che non viene rilevato dal software antispyware e antivirus;

keylogger come moduli inclusi in applicazioni virus per le battiture intercettazione sul computer dell'utente. Prima di includere dati della firma nel database dei virus questi moduli rimangono sconosciute. A titolo di esempio - i virus noti causato problemi molto recente, che ha avuto un modulo di tasti intercettazione e l'invio dei dati ricevuti in Internet.

Scopo di impiego

Cosa 9

Uso autorizzato di keylogger (compresi hardware o software prodotti con un keylogger come modulo) consente al proprietario del sistema automatizzato (amministratore di sicurezza) o il proprietario di un particolare PC il seguente:

identificare tutti i casi di digitare parole critiche e frasi il cui trasferimento a terzi si tradurrà in danni materiali;

la possibilità di ottenere l'accesso alle informazioni del computer di disco rigido in caso di login e la perdita di password per qualsiasi motivo (malattia dei dipendenti, azioni intenzionali del personale, ecc);

identificazione (localizzazione) tutti i tentativi di password alla ricerca;

controllare una possibilità di utilizzare i computer nel tempo libero e scoprire cosa stava scrivendo sulla tastiera durante questo periodo;

indagare incidenti informatici;

il compimento di ricerche scientifiche relative alla determinazione di accuratezza di risposta personale, l'efficienza e l'adeguatezza agli impatti esterni;

il ripristino di informazioni critiche dopo il fallimento dei sistemi informatici.

Utilizzando i moduli con un keylogger consente agli sviluppatori di software commerciale:

la creazione di sistemi di ricerca rapida parole (dizionari elettronici, traduttori elettronici);

creazione di applicazioni per la ricerca rapida di nomi, organizzazioni, indirizzi (elenchi telefonici elettronici).

L'uso non autorizzato di keylogger (compresi hardware o software prodotti con un keylogger come modulo) consente una frode:

intercettando le informazioni digitate sulla tastiera dall'utente;

ottenere l'accesso non autorizzato alle informazioni di accesso per vari sistemi, tra cui sistemi di tipo banca-cliente;

ottenere l'accesso non autorizzato ai sistemi di dati utente protezione crittografica - Frasi di password;

ottenere l'accesso non autorizzato alle informazioni della carta di credito.

Principi Keylogger

Cosa 10

Trappola tastiera standard

In generale, ci sono enormi varianti di keylogger realizzazione; tuttavia tutti hanno un principio comune del lavoro - penetrazione nella catena del segnale dalla chiave premendo per visualizzarlo sullo schermo. La variante più comune di realizzazione è un keylogger con una trappola tastiera. Ganci tastiera leggono le informazioni da una coda di sistema di ingresso hardware che è in processo di sistema csrss.exe.

Questo metodo ha guadagnato popolarità soprattutto a causa del fatto che una trappola filtro permette intercettare assolutamente tutte le battiture, perché i controlli gancio per tutti i sistemi scorre. Inoltre, tale creazione spyware non richiede alcuna conoscenza particolare, ad eccezione di Visual C ++ o Delphi e Win32API. Tuttavia, tale metodo richiede la creazione di DLL libreria dinamica.

Tastiera periodica richiesta di stato

Un metodo primitivo che implica una ciclica richiesta di stato di tastiera ad alta velocità. Tale metodo non richiede l'implementazione di DLL in GUI-processi; come risultato uno spyware è meno evidente.

Lo svantaggio di questo tipo di keylogger è la necessità di tastiera periodica richiesta di stato ad alta velocità, almeno 10-20 richieste al secondo. Questo metodo viene utilizzato da diversi prodotti commerciali.

Keylogger basato driver-

Questo metodo è più efficace rispetto al sopra descritto. Ci sono almeno due varianti di realizzazione di questo metodo - creazione e l'installazione del driver della tastiera proprio anziché il driver standard o l'installazione di un driver filtro. Questo metodo (così come una trappola) è un metodo documentato di tasti di monitoraggio.

Cosa 11

Spy-rootkit

Può essere realizzata sia in UserMode e in una KernelMode. In UserMode monitoraggio input da tastiera può essere realizzato in Csrss.exe processo intercettazione da parte di driver della tastiera o utilizzando il monitoraggio di API-funzioni come GetMessage e PeekMessage. In molti casi, anche la tastiera su schermo, che è spesso considerato una panacea da qualsiasi keylogger, non protegge da rootkit-keylogger.

Hardware keylogger

Cosa 12

Per verificare la keylogger sul computer di casa è sufficiente per essere sicuri in assenza di applicazioni keylogger. Tuttavia, in un ambiente aziendale, in particolare su computer per le transazioni bancarie, commercio elettronico e per l'esecuzione di compiti connessi con l'elaborazione di documenti riservati, vi è il rischio di hardware utilizzo per le battute di intercettazione.

Diamo uno sguardo ai principali canali di perdita di informazioni in termini di utilizzo dell'hardware.

1. scheda Hardware nella tastiera

In qualsiasi tastiera di solito ci sono un sacco di cavità con la dimensione sufficiente per l'immissione di una piccola scheda. Potere dispositivo e il trasferimento dei dati può essere fatto da collegamento diretto alla scheda a circuito stampato di un controller tastiera. Scheda Hardware può essere installato manualmente o industriale

Soluzione: apertura tastiera e controllando la presenza di componenti elettronici estere con l'ulteriore tastiera tenuta con adesivo.

2. I dati di lettura dal cavo della tastiera con il metodo senza contatto

Questo metodo presuppone la lettura dei dati dal sensore senza contatto. Tale installazione dispositivo non richiede l'apertura della tastiera e il montaggio qualsiasi apparecchiatura nella fessura del cavo. Hardware keylogger contatto deve essere autoalimentato e la sua costruzione dovrebbe essere più complessa nel caso di collegamento diretto. In apparenza, quali maggio dispositivo si presenta come un filtro antirumore amovibile per il cavo.

Soluzione: la lettura senza contatto è il metodo più efficace quando si posiziona il sensore nel prossimità del cavo della tastiera (o meglio ancora - attorno al cavo), è per questo che, quando si ispeziona luoghi di lavoro, assicurarsi che non vi siano corpi estranei sconosciuta scopo prossimità del cavo tastiera o direttamente su di esso.

3. Installazione Dispositivo per il divario cavo

Keyloggers di questo tipo sono le più comuni sono facili da installare e rilevato. Hardware keylogger viene eseguita come un piccolo dispositivo, che viene inserito nel PS / 2 o USB del computer e una tastiera viene inserita nella presa sul corpo keylogger. Per effettuare tale operazione è richiesta nessuna abilità, e, inoltre, il collegamento keylogger per la tastiera USB-può essere fatto senza spegnere il computer.

Hardware keylogger maggio si presenta come un filtro di rumore o adattatore. Il dispositivo è costituito da circuiti di ingresso destinati a filtrare il rumore e proteggere il dispositivo da sovratensione, un microcontrollore con un basso consumo energetico e Flash-memoria per memorizzare le informazioni raccolte. Il volume di memoria flash varia da 32 KB a decine di megabyte; l'importo tipico - da 128 KB a 2 MB.

Soluzione: ispezione periodica del posto di lavoro per la presenza di dispositivi non autorizzati inseriti nello spazio cavo della tastiera. La spina tastiera è abbastanza facile protetta con l'adesivo, che si rompe quando si toglie la spina dalla presa di corrente.

Come usare keylogger USB - vedere il video su di esso:

4. scheda Hardware all'interno dell'unità di sistema

Fare riferimento al principio di azione, questa spia non differisce dai dispositivi di tipo 1 e 3, ma si trova all'interno dell'unità di sistema. Può essere installato solo da uno specialista, e richiederà l'apertura del caso unità.

Soluzione: sistema di tenuta dell'unità utilizzando gli adesivi. Ma prima, è necessario ispezionare il contenuto dell'unità di sistema e assicurarsi che non vi siano dispositivi di stranieri (tipico luogo di connessione -. La scheda madre connessione parallela alla presa della tastiera)

5. Informazioni lettura basata sull'analisi di emettitore acustico ed elettromagnetico

Per catturare tastiera elettromagnetiche che emette a distanza è difficile (anche se è teoricamente possibile), ma per la cattura di rumore acustico è molto più facile. Anche quando si parla al telefono a volte è possibile sentire chiaramente la digitazione interlocutore sulla tastiera. Studi nel settore della sicurezza mostrano che ogni tasto, quando premuto, produce un suono specifico, che consente di identificare la chiave. L'opera più famosa in questo campo è stata fatta da scienziati dell'Università di Berkeley, che è venuto alla conclusione che nella registrazione audio comune 60-96% dei caratteri di input può essere riconosciuto.

Senza l'uso di software di analisi specializzato, si può semplicemente rilevare il numero di caratteri digitati in una password e la presenza di caratteri ripetuti.

Soluzione: la via principale per la protezione contro la perdita di informazioni da segnali acustici di analisi è un istruire il personale continuo e sistematico.

English

English Español

Español Русский

Русский Deutsch

Deutsch Suomi

Suomi Français

Français 日本語

日本語 Nederlands

Nederlands Português

Português Türkçe

Türkçe 中文

中文 عربي

عربي Tagalog

Tagalog اردو

اردو Gaeilge

Gaeilge বাংলা

বাংলা Magyar

Magyar Polski

Polski Čeština

Čeština Български

Български Bahasa Indonesia

Bahasa Indonesia 한국어

한국어 Română

Română Svenska

Svenska